Варианты защиты

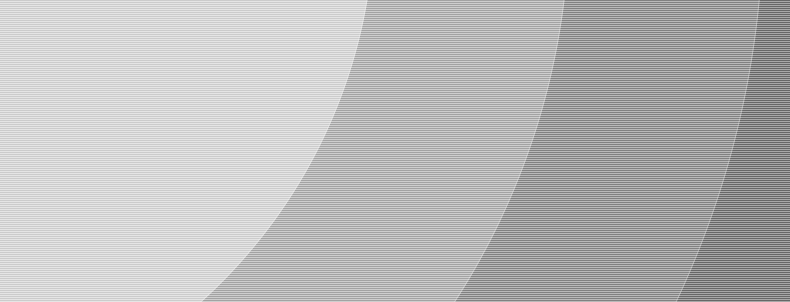

Центральный офис и несколько удалённых филиалов\сотрудников – довольно распространённая структура современных компаний. Необходимость защиты соединений, внутренних информационных потоков от внешних угроз – насущная проблема. Будь то: документооборот, переговоры по каналам IP связи, внутренняя переписка сотрудников, система видеонаблюдения и т.д. Дорогие решения, когда провайдер выделял для связи отдельные линии или компания вкладывала средства в организацию своих подобных каналов отошли в прошлое.

Связь

Для связи, как правило, используется не контролируемая среда интернет и большое количество транзитного оборудования. Всё это стоит между граничными устройствами требующей безопасности компании, открывая злоумышленникам множество точек включения для перехвата информации.

Защита

Часто защита сводится к использованию межсетевых экранов с расширенными сервисами и поддержкой различного шифрования. Например:

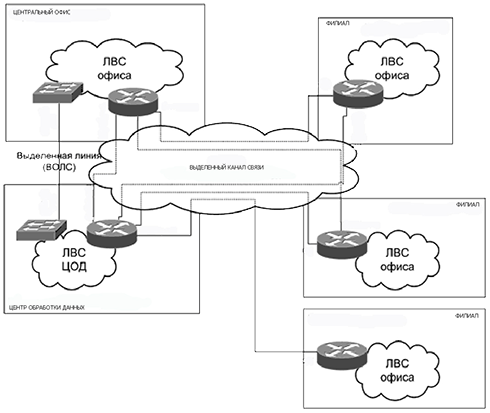

Или маршрутизаторов с возможностью организации VPN-туннелей. Например:

Т.е. используется оборудование и протоколы, работающие на третьем и более высоких уровнях (L3, L4…) модели OSI.

Это разумные и мощные решения с комплексной защитой. Данные технологии требуют хорошей производительности, затрат, дополнительных лицензий\сервисов вендора и опытного персонала. А в случае использования криптостойких алгоритмов шифрования 3DES\3AES – разрешения контролирующих органов.

.04

.04

Шифрование на канальном уровне

Альтернатива комплексной защите – шифрование на канальном уровне L2. Это более доступная для реализации и наиболее стойкая защита трафика от вмешательств и анализа извне. Для развёртывания достаточно пары коммутаторов бизнес-сегмента, а шифрование происходит на уровне кадров. Расшифровать информацию, переданную через такое соединение практически невозможно, поскольку граничные устройства скрыты, а сами коммутаторы перестают быть прозрачными для перехватчика. Шифруется весь поток данных, скрыт отправитель и получатель, порты их приложений, а так же вся служебная информация.

"

Приобрести оборудование для шифрования на канальном уровне Вы можете на VTKT.ru. Наши специалисты помогут сделать наиболее правильный выбор и подскажут основные особенности каждой из рассматриваемых моделей.

В случае, если заинтересовавшая Вас модель в данный момент не размещена на сайте, мы предлагаем обратиться к менеджеру, чтобы уточнить возможность ее приобретения под заказ."

Обзор MACsec и Cisco TrustSec

MACsec описывается стандартом IEEE 802.1AE и служит для шифрования пакетов между двумя совместимыми устройствами. Такой канал можно создать например между аплинк портами или портами доступа коммутаторов Cisco Catalyst 3560-C, Cisco Catalyst 3560X, Cisco Catalyst 3750X и более старших моделей.

Шифрование

по стандарту 802

Здесь предусмотрена возможность шифрования по стандарту 802.1AE с использованием ключа MKA (MACsec Key Agreement ) как между коммутаторами (Switch-To-Switch), так и между коммутатором и конечными устройствами (Switch-To-Client). Это обеспечит шифрование трафика на L2 уровне при помощи алгоритма AES-128 или AES-256. Большой плюс данной технологии в том, что криптография происходит на аппаратном уровне, и ресурсы процессоров сильно экономятся. Шифрование на портах аплинк в вышеприведенных моделях коммутаторов доступно при использовании сервисных модулей C3KX-SM-10G.

Шифрование на портах доступа не требует дополнительного оборудования. Коммутаторы также поддерживают MACsec шифрование канального уровня при подключении между собой по протоколу Cisco TrustSec Network Device Admission Control (NDAC) при обмене ключами по Security Association Protocol (SAP).

Важное замечание: MACsec не доступно на коммутаторах, работающих под универсальным образом ПО без шифрования полезных данных (NPE) или на ПО LAN. Нужны образы IP base или IP Services.

Таким образом, есть четкое разделение применимости рассмотренных технологий шифрования:

Работа Media Access Control

Security и MACsec Key Agreement

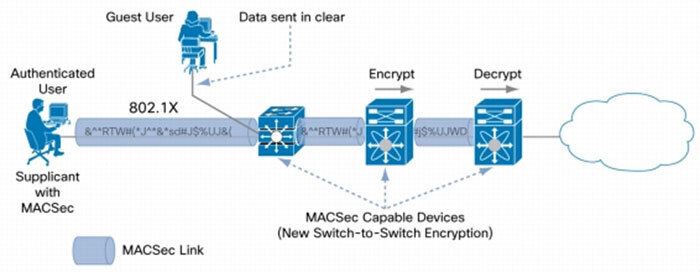

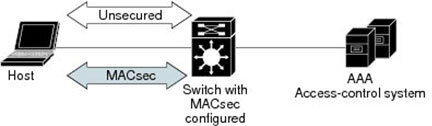

MACsec, как определено в 802.1AE, обеспечивает шифрование уровня доступа MAC по проводной сети с использованием методов out-of-band для шифрования кеинга. MACsec Key Agreement (MKA) протокол предоставляет необходимые сеансовые ключи и управляет ключами шифрования. МКА и MACsec стартуют после успешной аутентификации с использованием 802.1 x протокола расширенной проверки подлинности (EAP).

Только хост-устройства могут быть подключены с помощью MACsec к портам доступа Gigabit Ethernet коммутаторов Cisco Catalyst.

Шифрование запросов

MACsec запросы

Коммутатор принимает MACsec или не MACsec запросы, в зависимости от политики, связанной с клиентом. MACsec кадры зашифрованы и защищены со значениями проверки целостности. Когда коммутатор получает кадры от клиента, он расшифровывает их и вычисляет правильные контрольные суммы с использованием сеансовых ключей, предоставленных МКА. Коммутатор сравнивает их в пределах фрейма. Если они не являются идентичными, фрейм удаляется. Коммутатор также шифрует и добавляет ICV любым кадрам, отправленным на порт с помощью ключа текущего сеанса. Протокол MKA управляет ключами шифрования MACsec протокола. Основные требования MKA определены в 802.1 x-REV. Протокол MKA обеспечивает одноранговое обнаружение с подтверждением взаимной аутентификации и обмена MACsec секретными ключами для защиты данных, которыми обмениваются узлы.

EAP framework

EAP framework реализует MKA как вновь определенный пакет EAP-over-LAN (EAPOL). Проверку подлинности EAP производит мастер сеансового ключа (MSK). Идентификатор сеанса EAP генерирует имя ключа безопасного подключения (CKN). Таким образом, коммутатор является аутентификатором ключа подлинности, ключа сервера, генератором случайного 128\256-битного ключа ассоциации (SAK), который он отправляет на клиентское устройство. Клиент не имеет ключа сервера и может взаимодействовать только с МКА, содержащей ключ. После определения и генерации ключа, коммутатор направляет периодические пакеты с ним партнерскому устройству с интервалом по умолчанию 2 секунды. Если клиент отключается, коммутатор продолжает отправлять MKA пока не прошло 6 секунд после последнего MKPDU, полученных от клиента.

Как работает Cisco

TrustSec MACsec

Cisco TrustSec MACsec предоставляет шифрованный канал между двумя коммутаторами. Можно настроить Cisco TrustSec MACsec между портом коммутатора и портом другого коммутатора, поддерживающего Cisco TrustSec NDAC для включения проверки подлинности.

Когда обе стороны поддерживают 802.1AE MACsec, происходит SAP сеанс. Обмен ключом EAPOL происходит между просителем и аутентификатором переговоров, и включает комплект шифров, параметры безопасности и управления ключами. Успешное завершение этих задач приводит к установлению безопасного соединения (SA, security association).

В зависимости от поддержки версии и лицензий, соединяемого аппаратного обеспечения и программного обеспечения, можно использовать один из режимов работы:

Совместимость

Cisco TrustSec

Cisco TrustSec использует AES-128 GCM и GMAC и совместим со стандартным 802.1AE. GCM не поддерживается на коммутаторах с NPE или LAN base образами OC.

Cisco TrustSec NDAC SAP поддерживается на магистральных портах, потому что он предназначен только для соединений switch-to-switch. И не поддерживает:

Коммутатор также не поддерживает группы безопасности ACL. Вы должны установить Cisco TrustSec полномочия для создания сети Cisco TrustSec.

Cisco TrustSec шифрование канального уровня можно конфигурировать в соответствии с 802.1 x или в полностью ручном режиме.

Оборудование на сайте VTKT.ru

Всё необходимое оборудование можно найти на нашем сайте vtkt.ru, а так же согласовать со специалистами компании вопросы покупки и внедрения.